conteúdo

Técnicas usadas para entrar furtivamente em outro PC

Como mencionei anteriormente, a primeira parte do meu guia se concentrará nas técnicas usadas por cibercriminosos para entre em outro PC secretamente. Você logo descobrirá que, na maioria dos casos, o canal de acesso primário é ... um momento de distração por parte do legítimo proprietário do computador! Você não acredita? Eu vou te mostrar em alguns minutos.

Porta dos fundos

Sem dúvida, uma das técnicas mais difundidas e exploradas para obter acesso não autorizado a computadores de terceiros envolve o uso de Porta dos fundos (esta palavra, traduzida para o , significa porta de serviço). A definição não é acidental: esse tipo de ataque, na verdade, consiste em criar uma espécie de canal de comunicação direto entre o computador da vítima e o dispositivo do cibercriminoso, sem que o primeiro perceba nada.

Com isso, os cibercriminosos têm a capacidade de controlar remotamente o computador, sem estar fisicamente presente na frente da máquina, fazendo com que ela execute as mais variadas operações (criar e excluir arquivos, realizar outros ataques cibernéticos, criar botnets reais e assim por diante) sem ser pego.

Normalmente, backdoors são espalhados e ativados por meio de um software malicioso específico, chamado troiano. Esses programas são geralmente feitos para serem instalados no computador da vítima por esta última, com engano: por exemplo, eles são inseridos em softwares aparentemente inofensivos, mas que na verdade escondem códigos maliciosos dentro deles (para isso são chamados cavalo de Tróia, ou seja, cavalos de Tróia) e operam em segundo plano ou são espalhados por e-mail com um convite para clicar em links infectados.

Uma vez instalado, o trojan ignora as proteções do sistema explorar as portas geralmente utilizadas pelos usuários para a operação de programas P2P (como clientes BitTorrent) ou para fornecer assistência remota. Felizmente, as proteções ativas por padrão nos sistemas operacionais de computador mais modernos (Windows 10 e macOS Mojave, por exemplo), são capazes de neutralizar a maioria das backdoors mas, em casos como estes, não é possível garantir a invulnerabilidade absoluta.

Keylogger

Outra técnica amplamente usada para acessar ilegalmente sistemas de computador é usar programas definidos keylogger: estes, geralmente bem escondidos e, portanto, invisíveis, gravam tudo o que o usuário desavisado digita no teclado, e depois enviam as informações por e-mail diretamente para o cibercriminoso de plantão.

Esses programas, além de permitirem o acesso não autorizado aos computadores, são extremamente perigosos para a integridade dos seus dados pessoais. As informações recebidas dos criminosos, de fato, podem conter senha de sites da Internet (redes sociais, portais de home banking e assim por diante), números de cartão de crédito, códigos secretos, trechos de conversas e muito mais: enfim, tudo o que se digita no teclado!

Se bem te lembras, já te tinha falado sobre keyloggers no meu último tutorial, em que te mostrei, apenas a título informativo e com o propósito específico de te ensinar a defender os teus dados, como espiar um computador desta forma.

Muito menos comuns (mas igualmente eficazes) do que keyloggers de software são os chamados hardware de keylogger, ou seja, pequenos dispositivos que ficam entre o teclado e o computador e gravam tudo o que é digitado; às vezes, esses pequenos aparelhos também têm recursos para enviar automaticamente os dados gravados. Infelizmente, não é fácil identificar um keylogger de hardware relativamente pequeno e estrategicamente posicionado.

A engenharia social

Pode ser difícil de acreditar, mas é possível obter acesso não autorizado a um computador, mesmo "a céu aberto". Esta técnica, chamada engenharia social (o Engenharia social, em ), tende a explorar a inexperiência, a ingenuidade ou, às vezes, a pressa das vítimas. Como? Vou explicar para você imediatamente. Normalmente, o cibercriminoso, muitas vezes auxiliado por um cúmplice, se aproxima fisicamente de sua vítima potencial e, com uma desculpa, pede que ele use o computador.

Se o usuário em questão concordar com isso, o cibercriminoso aproveita a situação - muitas vezes com a ajuda de um cúmplice que distrai quem, neste ponto, se tornou a vítima - para instalar um programa de controle remoto "legítimo", como aqueles que mencionei no meu guia sobre como conectar-se remotamente a outro PC, ou para instalar um Porta dos fundos ou um keylogger. Assim que o trabalho estiver concluído, o criminoso terá bastante tempo para monitorar remotamente a atividade da vítima sem ser perturbado.

Como proteger seu PC de intrusos

Agora que você está ciente das técnicas mais usadas para entrar furtivamente em outro PC, é hora de abordar a parte mais interessante deste guia, aquela dedicada a técnicas de defesa de ataques externos: abaixo você encontrará tudo explicado em detalhes.

Use o senso comum

Antes mesmo de lhe falar sobre soluções de software, creio ser meu dever dar-lhe alguns conselhos que, a meu ver, são fundamentais: a técnica mais importante para evitar que seu computador seja vítima de cibercriminosos é, claro, o de use o senso comum.

Portanto, para evitar a instalação acidental de um trojan ou keylogger, recomendo fortemente que você não abra arquivos que você não sabe de onde eles vêm: portanto, não inicie programas baixados de sites não confiáveis, não abra anexos de e-mail inesperados (especialmente se acompanhados de mensagens visivelmente duvidosas), mas, acima de tudo, evite conectar pendrives ou outros dispositivos de armazenamento não confiáveis ao PC.

Além disso, não permita que estranhos tenham fácil acesso ao seu computador: se alguém lhe pedir ajuda, tome o cuidado de fornecê-la operando você mesmo a partir do seu PC. Um momento de distração pode ser fatal para você!

Use um firewall

Uma ótima maneira de inibir ameaças como troiano e Porta dos fundos é confiar em um bom firewall: se você não sabe do que estou falando, saiba que um firewall nada mais é do que um sistema de segurança (seja um programa ou um dispositivo) que impede que softwares e hardwares não autorizados se comuniquem com o exterior.

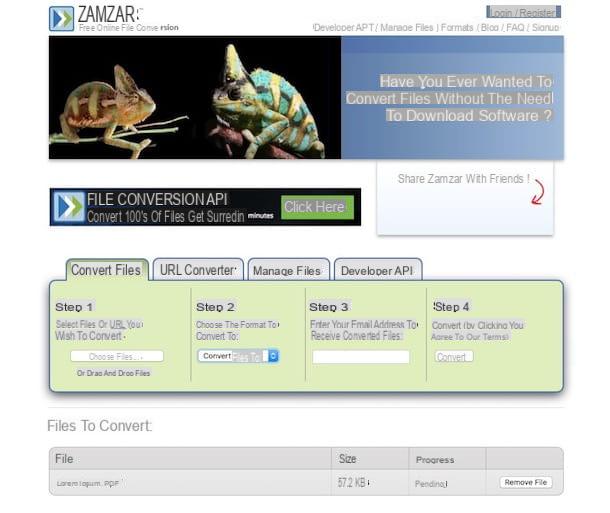

A maioria dos sistemas operacionais de computador modernos inclui um firewall, geralmente ativado por padrão: PCs Windows, por exemplo, eles contam com Windows Defender, um programa que oferece um bom nível de proteção. Para verificar se o último está ativo no seu computador, abra o Painel de comando chamando-o do menu Iniciar, clique no item Sistema e segurança e, subseqüentemente, su Firewall do Windows Defender / Firewall do Windows.

Neste ponto, verifique a cor do ícone proteger correspondente aos itens reti privado e convidado ou redes públicas: se é isso verde, então o firewall estará ativo. Se, por outro lado, o escudo é colorido vermelho, significa que o firewall não está ativo no momento - para solucionar o problema, clique no link Ativar / desativar o Windows Defendere selecione ambas as opções Ative o Windows Defender e clique no botão OK para confirmar as alterações. Se você não estiver satisfeito com a solução integrada do Windows, pode dar uma chance a alternativas de terceiros, como o Windows Firewall Notifier e o Comodo Personal Firewall.

Além disso Mac integrar um excelente sistema de firewall: para verificar se este está ativo, faça login em Preferências do Sistema (o ícone em forma deengrenagem localizado na barra Dock), vá para a seção Segurança e privacidade> Firewall e, se não estiver ativo, habilite clicando no botão Ative o Firewall. Como alternativa, você pode recorrer a soluções de firewall de terceiros, como Radio Silence ou Little Snitch.

Conte com um bom antivírus

Além do firewall, outra ótima maneira de se proteger de ameaças cibernéticas é instalar um bom antivirus no seu computador: graças aos seus recursos de monitoramento em tempo real, é uma ótima maneira de manter seu computador protegido contra troiano e em alguns casos, keylogger, livrando-se dele praticamente instantaneamente.

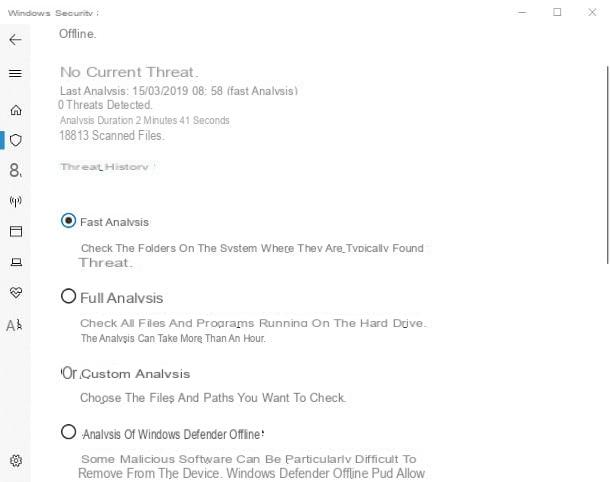

Você deve saber que, ao contrário do que geralmente se acredita, um dos melhores antivírus que existe é Windows Defender, a solução incluída “como padrão” nas versões mais recentes do Windows. O Defender está normalmente ativo por padrão e monitora continuamente o sistema, realizando varreduras automaticamente de vez em quando; se, no entanto, você quiser ter certeza de que ele está realmente habilitado (e, se não, prossiga com a ativação), siga cuidadosamente as instruções que dei a você em meu tutorial sobre como ativar o Windows Defender.

Para realizar uma verificação manual do sistema, abra o menu Iniciar e pesquisar Protezione de virus e minacce (o Windows Defender, em sistemas operacionais anteriores ao Windows 10) usando o campo de pesquisa apropriado, espere o antivírus ser carregado, indique se deseja realizar uma varredura Veloce, Completo, personalizado ou off-line através do menu Opções de análise e, para iniciar a digna sua línguazação, clique no botão Análise rápida / análise completa /Iniciar análise. Quando as ameaças ativas forem realmente identificadas, você receberá um relatório e será convidado a prosseguir com sua remoção permanente.

Se você acha o Defender um pouco redutor em relação às suas expectativas, também pode recorrer a antivírus de terceiros, como avast o Bitdefender, disponíveis nas versões Premium gratuita e paga: para saber mais sobre o assunto, recomendo a leitura do meu artigo sobre o melhor antivírus.

No que se refere a MacNormalmente, as proteções ativas no sistema operacional são mais do que suficientes para proteger o computador de ameaças cibernéticas (disseminadas em muito menos número do que acontece no Windows), então eu sugiro que você tire proveito das ferramentas de varredura sob demanda. Se você deseja saber mais sobre o assunto, ou deseja uma visão geral das ferramentas que pode utilizar neste sentido, sugiro que leia meu guia dedicado aos melhores antivírus para Mac.

Execute verificações anti-malware periódicas

Outra boa prática para proteger seu computador de acesso indesejado é realizar varreduras usando software em intervalos regulares. anti-malware. Ao fazer isso, você deve ser capaz de rastrear as ameaças cibernéticas que o antivírus não conseguiu detectar e / ou neutralizar, evitando que os cibercriminosos assumam o controle do seu computador remotamente.

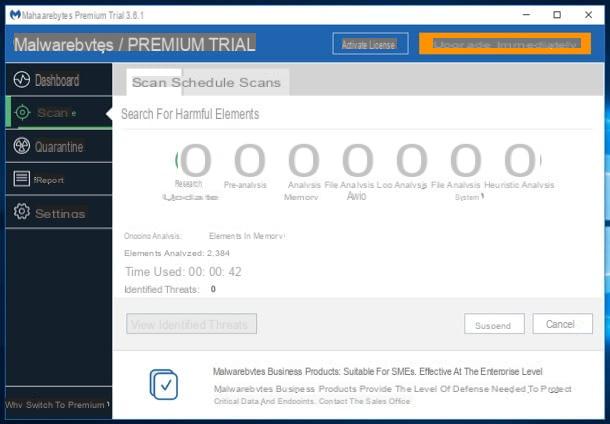

Na minha opinião, uma das melhores soluções anti-malware gratuitas disponíveis atualmente é Malwarebytes Anti-Malware: é um software disponível na plataforma Windows e macOS (mas também como app para Android), constantemente atualizado, fácil de usar e capaz de detectar e destruir até as ameaças mais recentes. Como já mencionei a você, é um software básico gratuito, que no entanto também inclui uma versão paga com recursos adicionais (por exemplo, o sistema de controle em tempo real).

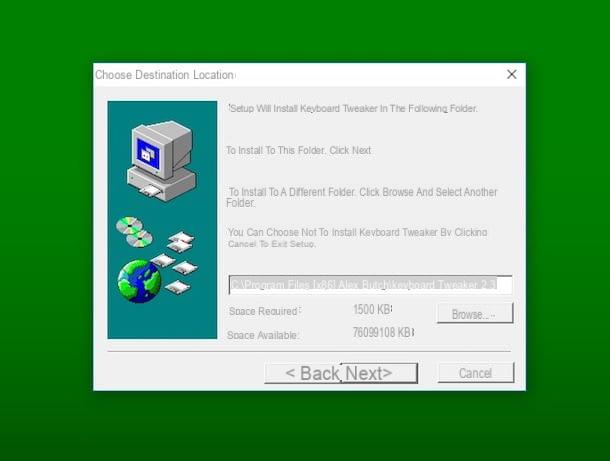

Em qualquer caso, você pode baixar o Malwarebytes Antimalware conectando-se a este site e pressionando o botão Baixe Agora colocado dentro dele; concluído o download, inicie o arquivo obtido e aja da forma mais adequada, com base no sistema operacional que você está utilizando.

- Esses venenos são Windows, aperte o botão Sim, selecione oscittàno no menu de seleção de idioma e, para continuar, pressione os botões OK, aceite e instale e final. No final da configuração, pressione o botão amarelo Comece imediatamente para aproveitar o período de teste de 14 dias da versão Premium, ou no botão Agora não para iniciar a versão gratuita do software.

- Se você estiver usando MacOS, abra o pacote.pkg baixado anteriormente, pressiona o botão três vezes consecutivas Continuando, então nos botões Aceitar e Instalar e entrar no senha de administração do Mac. Feito isso, clique no botão Instalar software e, finalmente, nos botões perto e mudança. No final da configuração, será perguntado se deseja ou não iniciar o período de teste da versão Premium do programa: se você não quiser experimentar, pressione o botão Not Now colocado na parte inferior.

Uma vez que a interface principal do programa tenha sido carregada, você só precisa iniciar uma varredura imediatamente pressionando o botão Scansione / Scan Now localizado na parte central da tela proposta: lembre-se que, dependendo da quantidade de dados do computador e do seu desempenho, a varredura pode levar de 20 a 60 minutos.

Concluída a análise, onde foram detectadas as ameaças, será exibida uma lista com sua descrição e localização no disco: para neutralizá-las e movê-las para um local seguro no computador, denominado quarentena, verifique se eles estão marcados com uma marca de seleção e pressione o botão Aplicar ações.

Se, por outro lado, deseja que alguns arquivos sejam ignorados (porque, por exemplo, você sabe que eles geraram falsos positivos), selecione o item ignorar no menu suspenso localizado próximo a eles, continue clicando no botão Aplicar ações E é isso. Para obter informações adicionais sobre como funciona o Malwarebytes Antimalware, convido você a consultar o tutorial específico que dediquei a este software.

Se o Malwarebytes Antimalware não atendeu às suas expectativas, você pode dar uma olhada no meu guia dedicado ao melhor anti-malware, no qual mostrei alternativas válidas para o software que acabei de examinar.

Evite redes Wi-Fi desconhecidas

Estou perfeitamente ciente de que, às vezes, uma rede sem fio de uso livre pode ser uma tábua de salvação, mas você deve considerar essa possibilidade em outra perspectiva: redes Wi-Fi desconhecidasna verdade, eles podem conceder aos cibercriminosos acesso aos seus dados pessoais.

Exatamente como expliquei a você em meu post sobre como farejar uma rede sem fio, redes não protegidas por senha podem ser “monitoradas” por hackers, a fim de roubar informações em trânsito; se combinadas adequadamente, as informações obtidas podem representar um bom trampolim para o acesso não autorizado aos computadores conectados.

Esse risco, no entanto, também existe para Wi-Fi protegido: um hacker poderia construir propositalmente uma rede sem fio não segura, com uma senha simplesmente adivinhada, para analisar os dados em trânsito nela e usá-los a seu favor.

Então, se você realmente precisa se conectar à Internet através do seu laptop, quando não estiver em casa, é melhor usar o seu celular como um modem, criando um hotspot: desta forma, você teria a possibilidade de conectar o laptop para a rede usando a conexão à Internet do SIM presente no smartphone. Claro, certifique-se de que tem um plano de dados adequado para o efeito, de forma a evitar que fique sem Giga nas mais belas!

Como entrar sorrateiramente em outro PC