índice

Términos útiles

Antes de llegar al corazón de esta guía y mostrarle algunas de las técnicas utilizadas por los ciberdelincuentes para violar la seguridad del sitio, creo que es mi deber explicar el significado de algunos términos que utilizaré a lo largo de esta guía.

- Error - este es el término técnico para definir un error de programación de software. Los errores en programas y aplicaciones no siempre tienen que ver con la seguridad, sin embargo, no es raro encontrarse con problemas de este tipo. Normalmente, los errores se corrigen mediante actualizaciones.

- Explotar - es el término que identifica un programa diseñado con la intención específica de explotar un error en beneficio del delincuente.

- 0-día - Con esta palabra se definen "nuevos" exploits, aún no conocidos por las casas de software de seguridad, ni por los diseñadores del software involucrado.

- Patch - es la solución lanzada por los programadores para corregir un error. Por lo general, los parches se publican como una actualización pero, en algunos casos, se pueden aplicar manualmente.

- Backdoor - literalmente "puerta trasera", es un canal de acceso que los ciberdelincuentes dejan abierto para acceder al servidor de forma silenciosa y tranquila.

- Desfigurar - es la práctica implementada por los ciberdelincuentes para violar un sitio y distorsionar su página de inicio y / o todo su contenido.

- CMS - son las siglas de Content Management System e identifica un conjunto de programas que simplifican significativamente la creación de contenido dinámico (por ejemplo, sitios web).

- cortafuegos - es un sistema que protege los datos en tránsito hacia y desde dispositivos de TI (servidores, PC, enrutadores, teléfonos inteligentes, tabletas, etc.). Puede ser software o hardware.

Cómo perforar un sitio web

Las técnicas utilizadas por los ciberdelincuentes para perforando un sitio web son muchos y, muy a menudo, requieren un estudio profundo del "objetivo". Por lo tanto, piratear un sitio no es simple ni inmediato y, en la mayoría de los casos, el éxito de los ciberdelincuentes es consecuencia directa de algún descuido por parte de quien gestiona el sitio o de quien aloja las máquinas en las que se ejecuta.

En las últimas partes de este tutorial, enumeraré algunas de las técnicas de pirateo más conocidas de los ciberdelincuentes en modo remoto, es decir, sin tener acceso físico a la máquina que aloja el servidor (lo que, en la práctica, casi nunca ocurre).

Vulnerabilidad del servidor

Como todo lo que gira en torno a la tecnología de la información, los sitios web también están compuestos por archivos, los cuales son generados y administrados por una serie de programas que se ejecutan en una computadora (en este caso específico, por un servidor web).

Generalmente, un servidor ejecuta varias docenas de software al mismo tiempo e intercambia datos continuamente con el mundo exterior: por esta razón, un error en una de las aplicaciones en ejecución es suficiente para poner en peligro la integridad del servidor en sí y de los datos que contiene. .están alojados.

Normalmente, las vulnerabilidades más explotadas se relacionan con la sistema operativo ejecutándose en el servidor, sus componentes centrales o, a veces, yo controlador de dispositivo hardware. Diseñar el ataque a un servidor es bastante complejo: para analizar el software en ejecución y cualquier error presente en él, es necesario eludir las restricciones de seguridad impuestas por el cortafuegos y cualquier mecanismo de protección adicional.

En caso de que el servidor sea realmente pirateado, por medio de un explotar a Uno 0-día, a menudo es posible forzar la ejecución de código arbitrario, lo que podría involucrar al sitio web alojado, crear una puerta trasera dedicada a accesos futuros o realizar otras operaciones de este tipo. En casos severos, también podría haber una fuga de datos genuina.

¿Cómo defenderse? Desafortunadamente, los errores del sistema operativo son bastante frecuentes; es cierto que, en la mayoría de los casos, los desarrolladores se comprometen a lanzar actualizaciones que puedan corregirlos rápidamente. Por tanto, mi consejo es actualizar siempre el sistema operativo a la última versión disponible o, al menos, para aplicar rápidamente la parches de seguridad distribuido por desarrolladores.

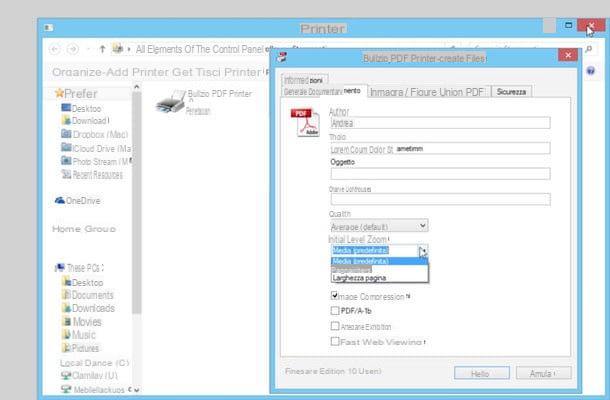

Vulnerabilidad de los componentes instalados

El mismo discurso visto hace poco es válido no solo para el sistema operativo a bordo de un servidor Web, sino también para todos los demás. programas instalados en la máquina: un error en cualquier software (¡incluso en el administrador de la base de datos!) podría ser suficiente para permitir que un ciberdelincuente tome el control del programa en sí, de los archivos / carpetas inherentes al sitio web o, lo que es peor, de todo el servidor. .

¿Cómo defenderse? También en este caso, mi consejo es mantener el software del servidor constantemente actualizado, aplicando también, lo antes posible, los parches de seguridad lanzados por los desarrolladores.

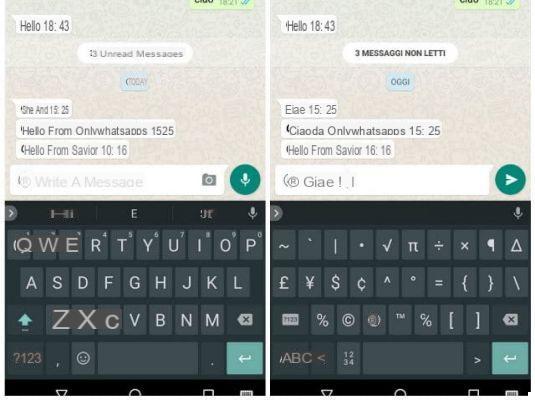

Vulnerabilidad de los sistemas de autenticación

Otro problema grave se refiere a la sistemas de autentificación en uso para varios sitios web: puede suceder que un protocolo desactualizado, un algoritmo de cifrado descifrado o, nuevamente, un intercambio de contraseña desprotegido, pueda permitir que un ciberdelincuente adquiera la propiedad delcuenta de administracion del portal o, peor aún, de todos los datos presentes en la base de datos y / o en la carpeta del sitio web.

Por lo general, esta técnica de ataque tiene la consecuencia directa de la desfigurar del portal web, es decir, la distorsión completa de los contenidos de la página principal u otras páginas del sitio. Si el sistema de gestión del sitio permite, a través de su interfaz, visualizar los datos guardados en la memoria, un delincuente también podría tener libre acceso a esta última.

cómo ¿Defiéndete? Primero, es imperativo proteger los datos en tránsito hacia y desde el sitio web encriptado. SSL, configurando el servidor para utilizar el protocolo de conexión segura HTTPS. En segundo lugar, si el sitio contiene páginas de inicio de sesión, es recomendable verificar que funcionen correctamente y que el código relativo no dé lugar a eventos inesperados que puedan poner en peligro la integridad del sitio.

Finalmente, por supuesto, todo acceso al sitio debe estar protegido con contraseñas seguras que sean difíciles de adivinar, pero no creo que haya mucho que decir al respecto: debería ser el ABC de la vida en la Web.

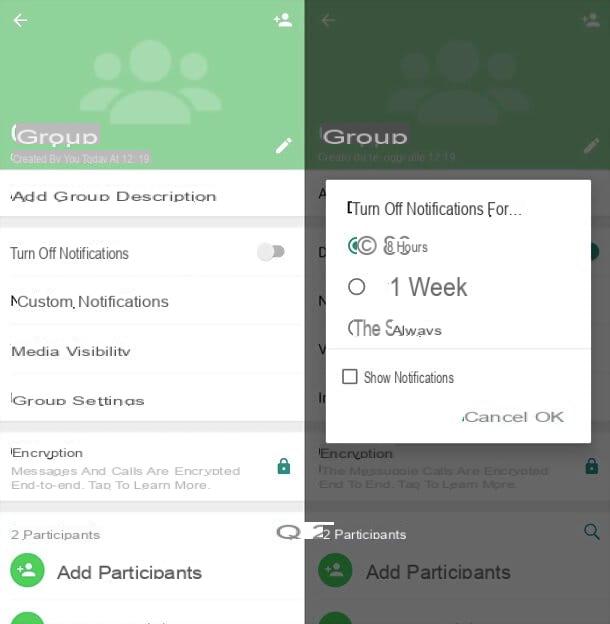

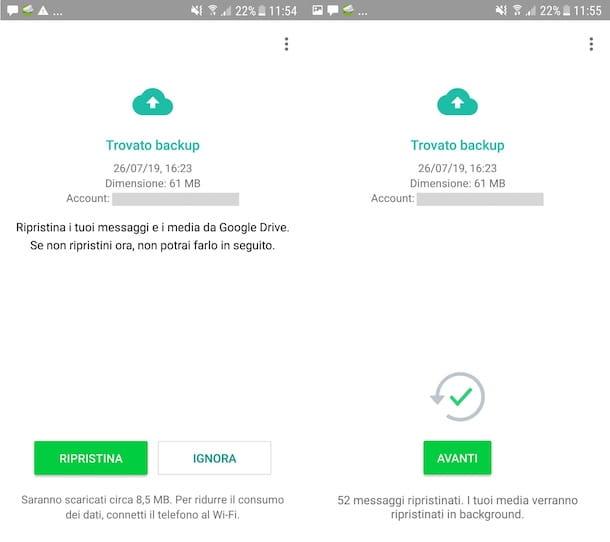

Vulnerabilidad de CMS y complementos

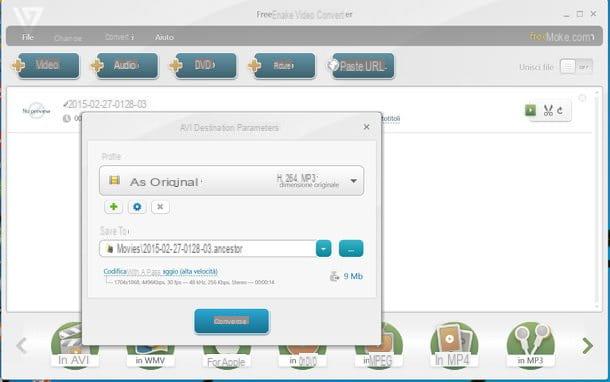

Numerosos sitios Web existentes en la Red se crean utilizando CMS, es decir, a través de sistemas que permiten crear, actualizar, manipular y administrar portales simples y complejos, sin necesidad de escribir manualmente el código de cada una de las páginas, por ejemplo las muy famosas WordPress.

Los CMS también son programas y, desafortunadamente, pueden estar sujetos a errores y mal funcionamiento de varios tipos. En particular, los problemas de seguridad de los CMS de código abierto se revelan muy a menudo a la comunidad: si esto, por un lado, ayuda a los desarrolladores a implementar parches de seguridad de la manera más rápida y efectiva posible, por otro lado, ayuda a los ciberdelincuentes. exploits y 0 días para un error determinado.

Desafortunadamente, estos exploits generalmente se usan (con éxito) en todos aquellos sitios construidos con CMS obsoletos, con todas las consecuencias obvias del caso. Entonces, si lo fuera, su intención era comprender cómo perforar un sitio de WordPress o cualquier otro portal creado a través de un CMS, pronto se da la respuesta: basta con analizar la versión del CMS en uso e investigar un poco en la Red sobre las vulnerabilidades activas. ¡Un poco de experiencia y mucha paciencia podrían hacer el resto!

Lo mismo ocurre con plugin instalado en los distintos CMS: un error dentro de un complemento podría comprometer la estabilidad de todo el sitio y su sistema de gestión, incluso si este último está libre de errores de forma nativa.

¿Cómo defenderse? Otra vez actualización es la palabra clave: si administra un sitio web, es muy importante conocer bien sus métodos de implementación, el CMS en uso y los complementos instalados, y preguntar constantemente sobre la integridad de estos componentes. De esta forma, puede conocer las vulnerabilidades antes de que los delincuentes comiencen a explotarlas, aplicando las actualizaciones y parches necesarios en el menor tiempo posible.

Cómo perforar un sitio