conteúdo

Termos úteis

Antes de chegar ao cerne deste guia e mostrar a você algumas das técnicas usadas pelos cibercriminosos para violar a segurança do site, sinto que é meu dever explicar o significado de alguns termos que usarei ao longo deste guia.

- Bug - este é o termo técnico para definir um erro de programação de software. Bugs em programas e aplicativos nem sempre são sobre segurança, no entanto, não é incomum encontrar problemas desse tipo. Normalmente, os bugs são corrigidos por atualizações.

- Explorar - é o termo que identifica um programa desenvolvido com a intenção específica de explorar um bug em benefício do criminoso.

- 0-dia - com a palavra “novos” exploits são definidos, ainda não conhecidos pelas empresas de software de segurança, nem pelos projetistas do software envolvido.

- Remendo - é a solução lançada por programadores para consertar um bug. Normalmente, os patches são lançados como uma atualização, mas, em alguns casos, eles podem ser aplicados manualmente.

- Porta dos fundos - literalmente "porta dos fundos", é um canal de acesso que os cibercriminosos deixam aberto, para acessar o servidor de forma silenciosa e sem perturbações.

- Desfigurar - é a prática implementada por cibercriminosos para violar um site e distorcer sua página inicial e / ou todo o seu conteúdo.

- CMS - significa Content Management System e identifica um conjunto de programas que simplificam significativamente a criação de conteúdo dinâmico (por exemplo, sites).

- firewall - é um sistema que protege os dados em trânsito de e para dispositivos de TI (servidores, PCs, roteadores, smartphones, tablets e assim por diante). Pode ser software ou hardware.

Como perfurar um site

As técnicas usadas por cibercriminosos para perfurar um site são muitos e, muitas vezes, requerem um estudo aprofundado do "alvo". Portanto, hackear um site não é simples nem imediato e, na maioria dos casos, o sucesso dos cibercriminosos é uma consequência direta de algum descuido por parte de quem gerencia o site ou de quem hospeda as máquinas nas quais ele é executado.

Nas partes posteriores deste tutorial, listarei algumas das técnicas de hack mais conhecidas de cibercriminosos no modo remoto, ou seja, sem ter acesso físico à máquina que hospeda o servidor (o que, na prática, quase nunca acontece).

Vulnerabilidade do servidor

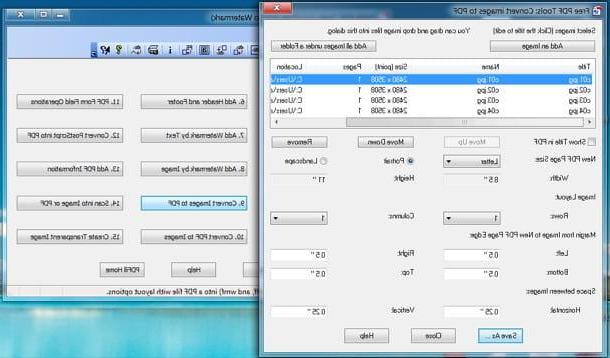

Como tudo o que gira em torno da tecnologia da informação, os sites também são compostos por arquivos, que são gerados e gerenciados por uma série de programas executados em um computador (neste caso específico, por um servidor web).

Geralmente, um servidor executa várias dezenas de software ao mesmo tempo e troca continuamente dados com o mundo exterior: por este motivo, um bug em um dos aplicativos em execução é suficiente para comprometer a integridade do próprio servidor e dos dados que ele contém . estão hospedados.

Normalmente, as vulnerabilidades mais exploradas estão relacionadas ao OS rodando no servidor, seus componentes principais ou, às vezes, eu driver do dispositivo hardware. Projetar o ataque em um servidor é bastante complexo: para analisar o software em execução e quaisquer bugs presentes nele, é necessário contornar as restrições de segurança impostas pelo firewall e quaisquer mecanismos de proteção adicionais.

Se o servidor realmente for hackeado, por meio de um explorar ou um 0-dia, muitas vezes é possível forçar a execução de código arbitrário, o que pode envolver o site hospedado, criar um backdoor dedicado a acesso futuro ou realizar outras operações desse tipo. Em casos graves, também pode haver um vazamento de dados genuíno.

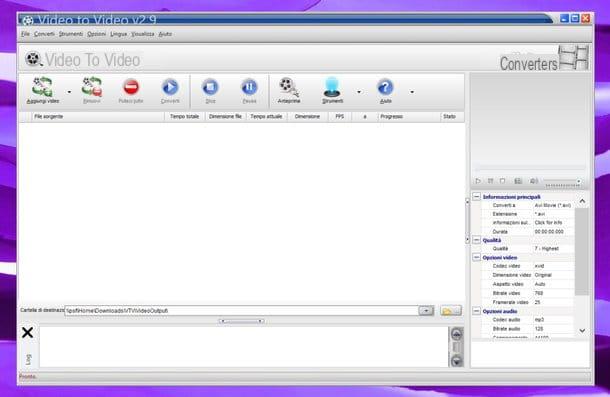

Como se defender? Infelizmente, os bugs do sistema operacional são bastante frequentes; é verdade que, na maioria dos casos, os desenvolvedores estão empenhados em lançar atualizações que possam corrigi-las imediatamente. Portanto, meu conselho é sempre atualize o sistema operacional para a versão mais recente disponível ou, pelo menos, para aplicar prontamente o patches de segurança distribuído por desenvolvedores.

Vulnerabilidade de componentes instalados

O mesmo discurso visto há pouco vale não só para o sistema operacional a bordo de um servidor Web, mas também para todos os demais. programas instalados na máquina: um bug em qualquer software (até mesmo no gerenciador de banco de dados!) pode ser suficiente para permitir que um cibercriminoso assuma o controle do próprio programa, dos arquivos / pastas inerentes ao site ou, pior ainda, de todo o servidor .

Como se defender? Também neste caso, o meu conselho é manter o software servidor constantemente actualizado, aplicando também, o mais rapidamente possível, quaisquer patches de segurança disponibilizados pelos programadores.

Vulnerabilidade dos sistemas de autenticação

Outro problema sério diz respeito ao sistemas de autenticação em uso para vários sites: pode acontecer que um protocolo desatualizado, um algoritmo de criptografia quebrado ou, novamente, uma troca de senha desprotegida, pode permitir que um cibercriminoso adquira a propriedade doconta de administração do portal ou, pior ainda, de todos os dados presentes na base de dados e / ou na pasta do site.

Normalmente, essa técnica de ataque tem a consequência direta do desfigurar do portal web, ou seja, a distorção total do conteúdo da página principal ou de outras páginas do site. Se o sistema de gerenciamento do site permitir, por meio de sua interface, visualizar os dados salvos na memória, o criminoso também poderá ter acesso gratuito a esta última.

Como defenda-se? Em primeiro lugar, é fundamental proteger os dados em trânsito de e para o site criptografado SSL, configurando o servidor para usar o protocolo de conexão segura HTTPS. Em segundo lugar, se o site contiver páginas de login, é aconselhável verificar se funcionam corretamente e se o código relativo não dá origem a eventos inesperados que possam comprometer a integridade do site.

Por fim, é claro, todo acesso ao site deve ser protegido com senhas seguras difíceis de adivinhar, mas não acho que haja muito o que dizer sobre isso: deve ser o ABC da vida na web.

Vulnerabilidade de CMS e plug-ins

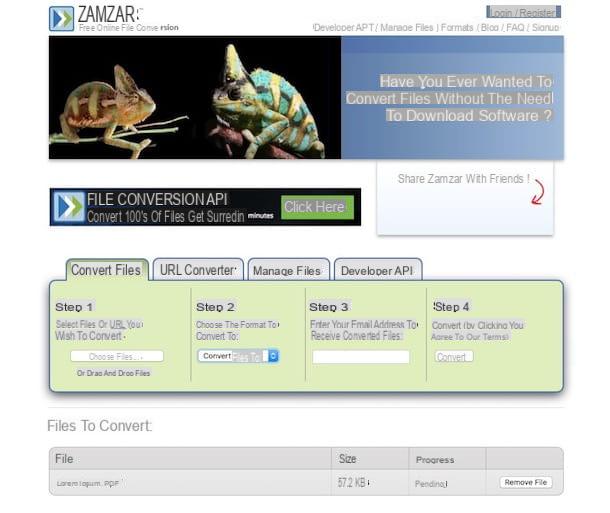

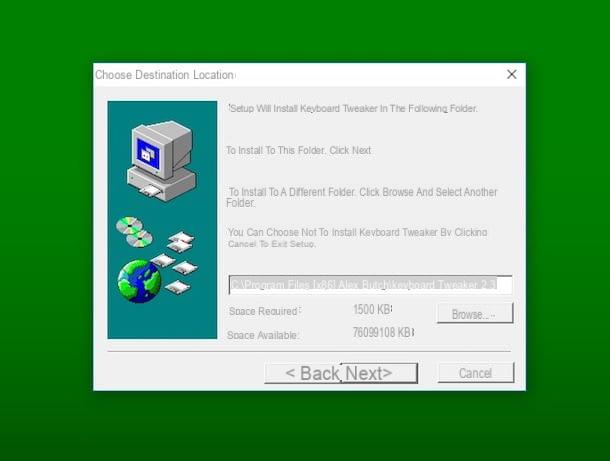

Vários sites existentes na Internet são criados usando CMS, ou seja, através de sistemas que permitem criar, atualizar, manipular e gerenciar portais simples e complexos, sem a necessidade de escrever manualmente o código de cada uma das páginas, por exemplo o muito famoso WordPress.

CMSs também são programas e, infelizmente, podem estar sujeitos a bugs e mau funcionamento de vários tipos. Em particular, os problemas de segurança do CMS de código aberto são frequentemente divulgados para a comunidade: se isso, por um lado, ajuda os desenvolvedores a implementar patches de segurança o mais rápida e eficazmente possível, por outro lado ajuda os cibercriminosos. exploits e 0 dias para um determinado bug.

Infelizmente, esses exploits são normalmente usados (com sucesso) em todos os sites construídos com CMS desatualizado, com todas as consequências óbvias do caso. Então, se você fosse, sua intenção era entender como perfurar um site WordPress ou qualquer outro portal criado através de um CMS, a resposta é dada logo: basta analisar a versão do CMS em uso e fazer uma pequena pesquisa na Internet sobre as vulnerabilidades ativas. Um pouco de experiência e muita paciência podem fazer o resto!

O mesmo vale para o plug-in instalado nos vários CMS: um bug dentro de um add-on pode comprometer a estabilidade de todo o site e seu sistema de gerenciamento, mesmo que este seja nativamente livre de bugs.

Como se defender? Mais uma vez atualização é a palavra-chave: se você gerencia um site, é muito importante estar bem ciente de seus métodos de implementação, do CMS em uso e de quaisquer plug-ins instalados, e perguntar constantemente sobre a integridade desses componentes. Dessa forma, você pode ficar ciente de quaisquer vulnerabilidades antes mesmo que os criminosos comecem a explorá-las, aplicando as atualizações e patches necessários no menor tempo possível.

Como perfurar um site